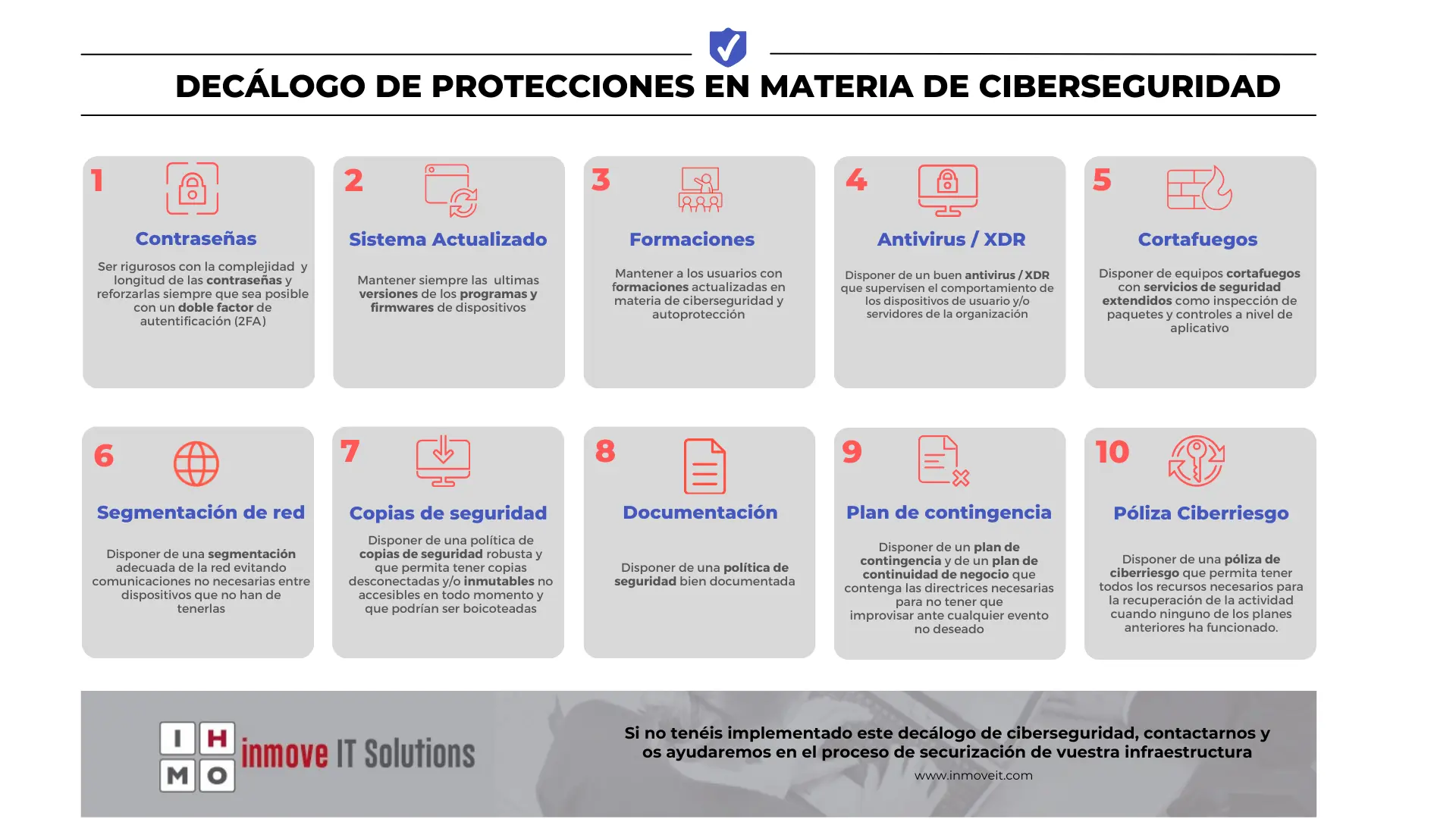

Ante la escalada de ataques de ransomware que hemos venido observando últimamente, en Inmove IT Solutions hemos implementado una serie de protocolos de seguridad para garantizar la protección de nuestros sistemas y la de nuestros clientes. Este decálogo reúne las principales medidas que seguimos en materia de ciberseguridad.

1. Contraseñas seguras

Somos rigurosos con la complejidad y longitud de las contraseñas, reforzándolas siempre que sea posible con un doble factor de autenticación (2FA). Esto minimiza el riesgo de accesos no autorizados.

El uso de contraseñas robustas y la autenticación en dos pasos añaden capas adicionales de protección. Un acceso comprometido puede exponer datos sensibles y sistemas críticos. La política de gestión de credenciales es clave para evitar filtraciones. Aplicamos herramientas de gestión segura de contraseñas para mejorar la seguridad.

2. Sistema actualizado

Mantenemos siempre actualizados los programas y firmwares de los dispositivos para evitar vulnerabilidades de seguridad que puedan ser explotadas.

Las actualizaciones periódicas permiten corregir fallos y reforzar la protección ante amenazas emergentes. Los atacantes suelen aprovechar vulnerabilidades en software desactualizado para infiltrarse en los sistemas. Automatizamos las actualizaciones cuando es posible para evitar brechas de seguridad. Monitorizamos las versiones de nuestros sistemas para garantizar su estabilidad y protección.

3. Formaciones continuas

Nuestro equipo recibe formaciones periódicas en ciberseguridad y autoprotección para minimizar el riesgo de incidentes por error humano.

El conocimiento es la mejor defensa contra los ciberataques. Un equipo bien formado sabe detectar intentos de phishing, reconocer prácticas inseguras y actuar ante posibles amenazas. La concienciación en ciberseguridad es fundamental para evitar brechas derivadas de errores humanos. Implementamos simulaciones de ataques y formaciones prácticas para reforzar la seguridad.

4. Antivirus y XDR

Disponemos de un antivirus avanzado y tecnologías XDR (Extended Detection and Response) que supervisan el comportamiento de los dispositivos de usuario y servidores, detectando amenazas en tiempo real.

El uso de soluciones avanzadas permite una respuesta proactiva ante amenazas cibernéticas. XDR amplía la protección al analizar múltiples fuentes de información y correlacionar eventos sospechosos. Detectamos y neutralizamos ataques antes de que causen daños significativos. El análisis continuo de seguridad nos permite mejorar la protección de nuestra infraestructura.

5. Cortafuegos avanzados

Utilizamos cortafuegos con servicios de seguridad extendidos, como inspección de paquetes y controles a nivel de aplicación, para proteger la infraestructura de nuestra empresa.

Los cortafuegos actúan como una primera barrera contra accesos no autorizados y tráfico malicioso. Implementamos configuraciones avanzadas para filtrar conexiones sospechosas y prevenir intrusiones. La inspección profunda de paquetes nos permite detectar intentos de explotación de vulnerabilidades. Monitorizamos constantemente la actividad de red para responder ante cualquier anomalía.

6. Segmentación de red

Aplicamos una segmentación de red adecuada para evitar comunicaciones innecesarias entre dispositivos y minimizar la propagación de posibles amenazas.

Dividir la red en segmentos aislados ayuda a contener incidentes de seguridad. La propagación de malware se reduce significativamente al evitar conexiones directas entre sistemas no relacionados. Implementamos reglas estrictas de acceso entre segmentos críticos y redes de usuarios. Esta estrategia mejora la protección de datos y reduce los riesgos de ataques internos y externos.

7. Copias de seguridad robustas

Seguimos una política estricta de copias de seguridad, asegurándonos de que haya versiones desconectadas e inmutables, inaccesibles para ataques de ransomware.

Las copias de seguridad son fundamentales para la recuperación de datos ante incidentes. Aplicamos estrategias de backup en múltiples ubicaciones para garantizar redundancia. El almacenamiento seguro de copias desconectadas impide su cifrado en caso de ataque. Probamos regularmente la restauración de datos para asegurar su disponibilidad cuando sea necesario.

8. Documentación de seguridad

Contamos con una política de seguridad documentada, lo que nos permite actuar con rapidez y eficacia ante cualquier incidente.

Una documentación clara y actualizada facilita la gestión de incidentes de seguridad. Definir procedimientos y responsabilidades mejora la respuesta ante amenazas. Mantenemos registros detallados de accesos, configuraciones y medidas adoptadas. Esta documentación es clave para auditorías y mejora continua de nuestras políticas de ciberseguridad.

9. Plan de contingencia

Disponemos de un plan de contingencia y un plan de continuidad de negocio que nos permite reaccionar sin improvisaciones ante cualquier evento inesperado.

Anticiparnos a posibles incidentes garantiza la estabilidad de nuestra operación. Definimos protocolos de actuación para minimizar el impacto de fallos y ataques. Probamos periódicamente nuestros planes para asegurar su efectividad en escenarios reales. La preparación y planificación son esenciales para mantener la operatividad ante cualquier crisis.

10. Póliza Ciberriesgo

Contamos con una póliza de ciberriesgo que nos proporciona los recursos necesarios para la recuperación de la actividad en caso de que todas las medidas anteriores fallen.

Una póliza de ciberriesgo ayuda a mitigar el impacto financiero y operativo de un ciberataque. Garantiza acceso a especialistas en recuperación de datos y gestión de incidentes. Complementa nuestras estrategias de prevención al proporcionar un respaldo adicional. Nos permite responder con rapidez y minimizar las pérdidas en situaciones críticas.

Compromiso con la seguridad

Si aún no tenéis implementado un plan de ciberseguridad sólido, desde Inmove IT Solutions os ayudaremos en el proceso de securización de vuestra infraestructura. Contactad con nosotros para más información.